Ε-mail από το mod_security

Pattern match “(?:\b(?:(?:n(?:et(?:\b\W+?\blocalgroup|\.exe)|(?:map|c)\.exe)|t(?:racer(?:oute|t)|elnet\.exe|clsh8?|ftp)|(?:w(?:g

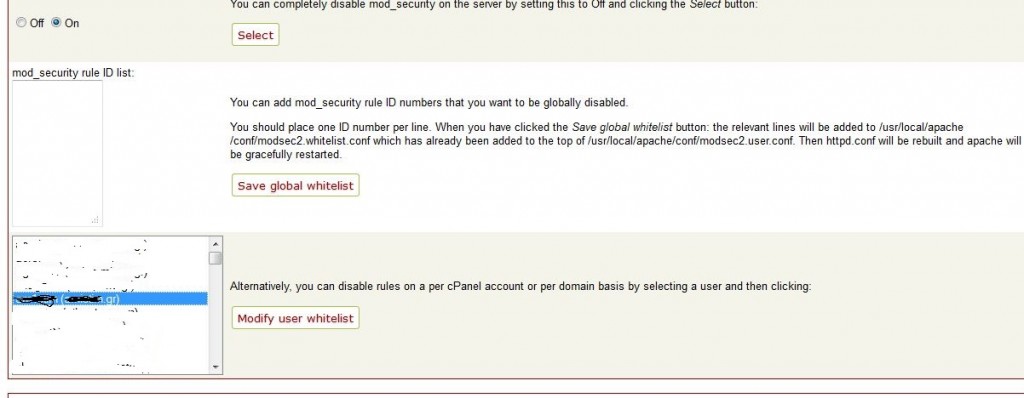

Βήμα 1ο: Επιλέγουμε το domain που θέλουμε πατάμε Modify user whitelist

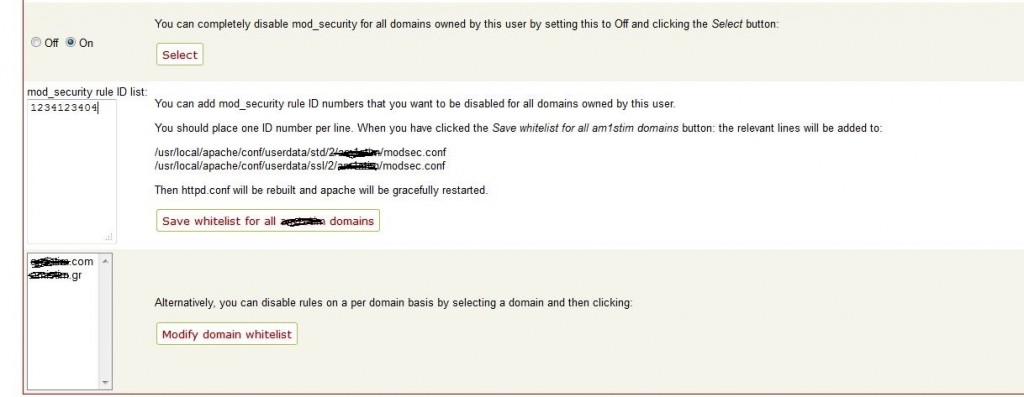

Βήμα 2ο: Αντιγράφουμε το ID στο (mod_security rule ID list) που έχουμε λάβει στο e-mail μας από το mod security και πατάμε το πλήκτρο Save whitelist for all …domain… domains

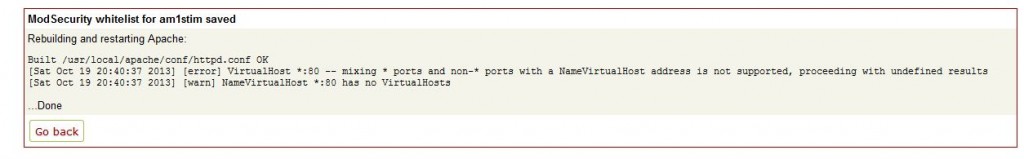

Βήμα 3ο: Go back